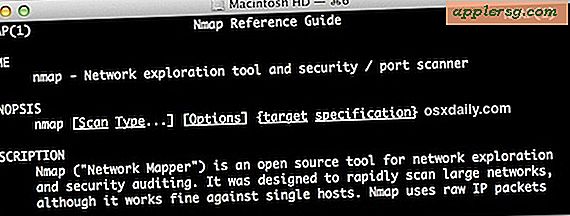

Nmap for Mac OS X Utforsker nettverk, skannerporte og mer

Nmap er et kraftig verktøy for oppdagelsesnettverk, som lar deg gjennomgå nettverksinventar, vertsrespons og oppetid, og utføre sikkerhetsrevisjon gjennom portskanninger, operativsystemer og brannmuroppdagelse og mer. Selv om det er gratis (og åpen kildekode) og skip sammen med mange versjoner av Linux, blir det ikke standard med OS X-installasjoner, og må derfor installeres separat. Nmap er generelt ganske avansert, men det har mange nyttige applikasjoner selv for de av oss som ikke er nettverksadministratorer og sikkerhetsprofessorer, og det kan også være nyttig for enkle nettverksoppsett og feilsøking.

Mens du installerer nmap, får du også muligheten til å installere hele pakken med nettverksfunksjonene, inkludert ncat, zenmap (krever X11), ndiff og nping. Disse er alle nyttige verktøy også, så det er en god ide å installere dem hele veien.

Installer Nmap for Mac OS X

Ved hjelp av DMG installasjonsprogrammet er det den enkleste måten, men du kan også bygge nmap deg selv fra kilde eller få det gjennom noe som Homebrew eller MacPorts.

- Få nmap for Mac OS X (gratis)

- Installer gjennom dmg, pass på å høyreklikke og velg "Åpne" for å komme rundt Gatekeeper-advarselen hvis den fortsatt er aktivert

- Installer full nmap-pakken, eller velg selektivt om du vil installere ncat, ndiff, nping, etc

Det er ikke nødvendig å starte om, men du vil oppdatere eller åpne en ny terminal for å få nmap funnet i din bane.

Eksempelbruk av Nmap

Nmap fungerer med både LAN og WAN IP og har nær uendelige applikasjoner, men vi vil dekke noen få vanlige enkle triks. Vær oppmerksom på at det ikke er uvanlig at svært liten informasjon rapporteres tilbake fra OS X-maskiner, spesielt hvis programvarebrannmuren er aktivert og ingen delingstjenester er aktivert. På den annen side gir skanning av en Windows-PC eller et nettverk av Windows-maskiner deg ofte en stor mengde informasjon og avslører mange tjenester, selv om Windows-brannmuren er aktivert.

Finn åpne porter på Localhost

Nmap gjør det veldig enkelt å finne ut hvilke porter som er åpne på localhost (det vil si din datamaskin):

nmap localhost

Du kan se noe som følgende rapporterte tilbake:

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

445/tcp open microsoft-ds

548/tcp open afp

6817/tcp open unknown

Dette gjør at du vet at SSH / SFTP, HTTP, Samba og Apple File Sharing-protokollen er åpne på lokalhost Mac, og viser hvilke porter de kjører under.

For en Mac, vil bytte forskjellige alternativer direkte i System Preferences "Sharing" -panelet direkte påvirke det du ser som kjører, enten det er å aktivere SSH- og SFTP-serveren og aktivere ekstern pålogging, slå på og av fildeling for Mac eller Windows eller både, skjermdeling eller hva som helst annet. Separat, hvis du startet en lokal webserver på et tidspunkt (selv super super python http-serveren), finner du også de som kjører.

Skann og skriv et område med lokale nettverks-IP-er

Du kan også finne informasjon om andre maskiner på ditt lokale nettverk. Vi antar at ditt LAN har et IP-område på 192.168.0.1 til 192.168.0.25, endre disse tallene etter behov:

nmap -sP 192.168.0.1-25

Hvis du ikke kjenner rekkevidden, kan du også bruke jokertegn:

nmap 192.168.0.*

Skann og oppdag operativsystemene

Ved å bruke det samme IP-konseptet som ovenfor, kan du forsøke å finne ut hvilke operativsystemer og tilhørende versjoner som kjører på nettverksmaskiner. Dette virker ikke alltid, men det er ingen skade i å prøve:

nmap -O 192.168.0.1-5

Hvis ingenting rapporteres tilbake (ikke uvanlig), kan du prøve å bruke -cancan-guess-flagget i stedet for å prøve å gjette hvilket operativsystem som kjører basert på de oppdagede tjenestene:

nmap --osscan-guess 192.168.0.2

Bruke Nmap med alternative DNS-servere og sporrute

Nmap er også veldig nyttig for feilsøking av Internett-tilkoblinger, WAN-problemer og offentlig tilgjengelige ressurser, og det kan være nyttig når du prøver å finne ut om et nettverksproblem er nettverket ditt, en Internett-leverandør eller et annet sted underveis. Ved å bruke flaggene -traceroute og -dns-servere kan du hjelpe deg med å finne ut hva som skjer og hvor, og sistnevnte er spesielt nyttig hvis du har problemer med å få tilgang til bestemte eksterne IP-er, men er usikker på om verten egentlig ikke er tilgjengelig eller hvis DNS-serverne er problemet.

-dns-server flagg overstyrer system DNS-innstillinger for den skanningen. Her bruker vi nmap til å skanne gjennom alternativ DNS (Googles DNS-servere som brukes i eksempel) av yahoo.com:

nmap --dns-servers 8.8.8.8 yahoo.com

I dette eksemplet, hvis yahoo.com er live via den alternative DNS, men ikke tilgjengelig for deg uten å spesifisere -dns-servere, kan det hende du har et problem med hvilke DNS-servere du bruker i stedet for verten selv.

Traceroute-flagget inneholder den kjente sporingsveien i skanningen, merk at dette må kjøres som root gjennom sudo:

sudo nmap --traceroute yahoo.com

Flere ressurser

Nmap har mye mer å tilby enn det vi nevner ovenfor, du kan se hele listen over mulige kommandoer og flagg ved å skrive:

nmap --help

Eller ved å samle den manuelle siden:

man nmap

Hvis du er interessert i å lære mer, er nmap-nettsiden også full av gode ressurser og tilbyr omfattende dokumentasjon.